择一些证据文件到L01和AD1镜像

广泛使用的E01镜像

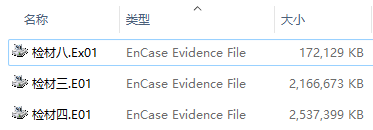

EnCase发明的E01是我接触电子取证以来使用次数最多的镜像格式,虽然EnCase多年前就推出了有更多功能的Ex01格式,但几乎见不到有用的,可能Ex01不是开放的格式,E01还是非常流行。

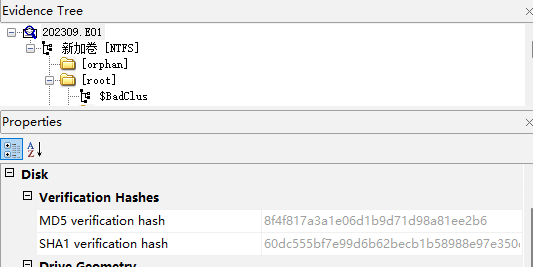

E01中存放了物理存储设备或者逻辑卷的完整拷贝,包含每一个扇区的数据以及案件信息和创建镜像时生成的MD5或者SHA1哈希校验值。

操作E01的手感就像操作原始硬盘一样,用FTK Imager、X-Ways Forensics也可以直接读取他的文件系统,或者挂载后做数据恢复,它就像《流浪地球2》中躺在休眠仓的吴京一样,需要时就可以把他苏醒。

但在企业内部调查案件中,可能会遇到下列情况:

1、需要单独择出某些特定格式文档例如PDF、PPT,放到Relativity、Nuix等eDiscovery平台进行Process、Review操作

2、出于合规性的考虑,没有办法获取硬盘中其他与调查不相关的文件

3、没有时间去完整做一个E01镜像

这个时候就该逻辑镜像L01和AD1出手了。

逻辑证据格式(LEF,Logical Evidence File)

逻辑证据格式镜像是保存原始存储设备或者镜像中提取出的文件用的,这种镜像里没有扇区数据,仅包含文件和目录。概念上可以把它想象成压缩包,里面放着你从文件系统提取出的逻辑文件,也可以说这种镜像就是一个容器。

最严谨的取证需要保持所收集证据的一致性和完整性,因此像文件元数据、文件权限也会一摸一样的存放在逻辑证据格式镜像里。

L01逻辑证据格式

L01是EnCase发明的古老的逻辑证据格式,创建时可以自动用MD5计算每个文件哈希,和E01一样存储案件名案件号等案件信息。多年前也推出了升级版Lx01格式,新版支持LZ压缩、AES256加密。

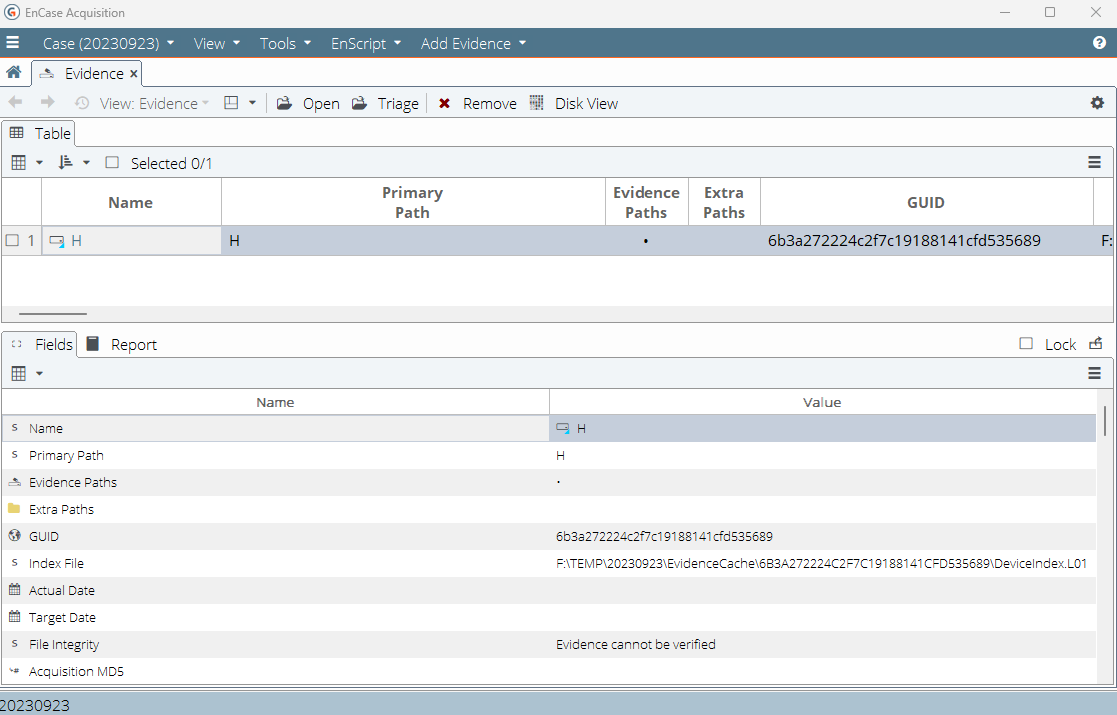

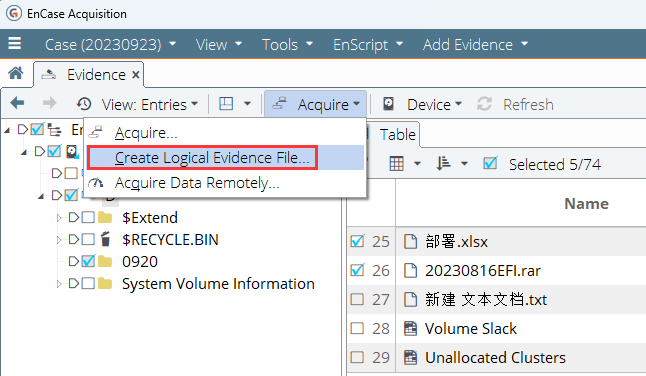

L01的创建在EnCase Forensic里完成,首先创建一个案件,添加一个本地硬盘,用来模拟调查场景。

勾选好感兴趣的文件后,开始创建LEF.

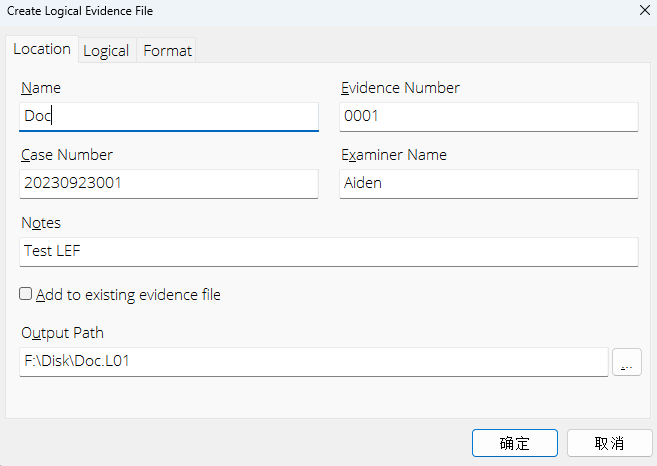

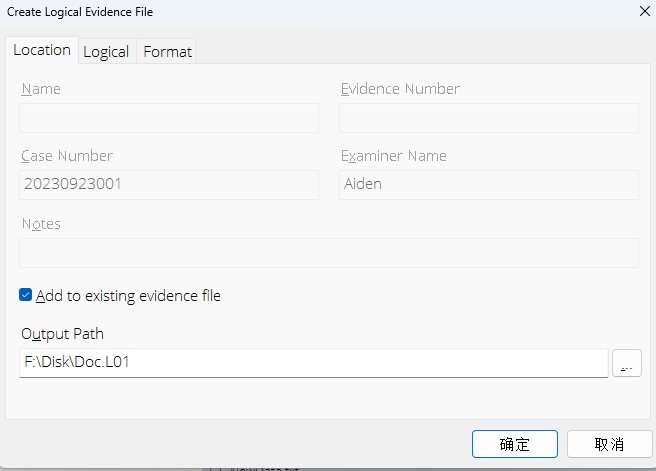

和其他软件一样输入案件信息

选择镜像配置

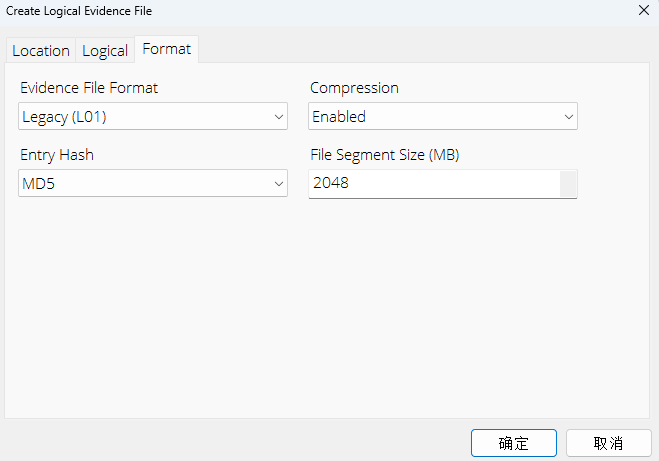

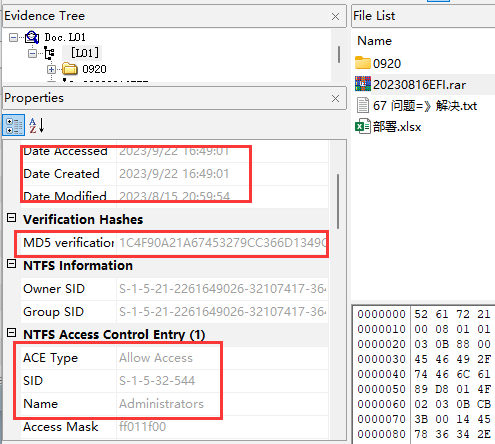

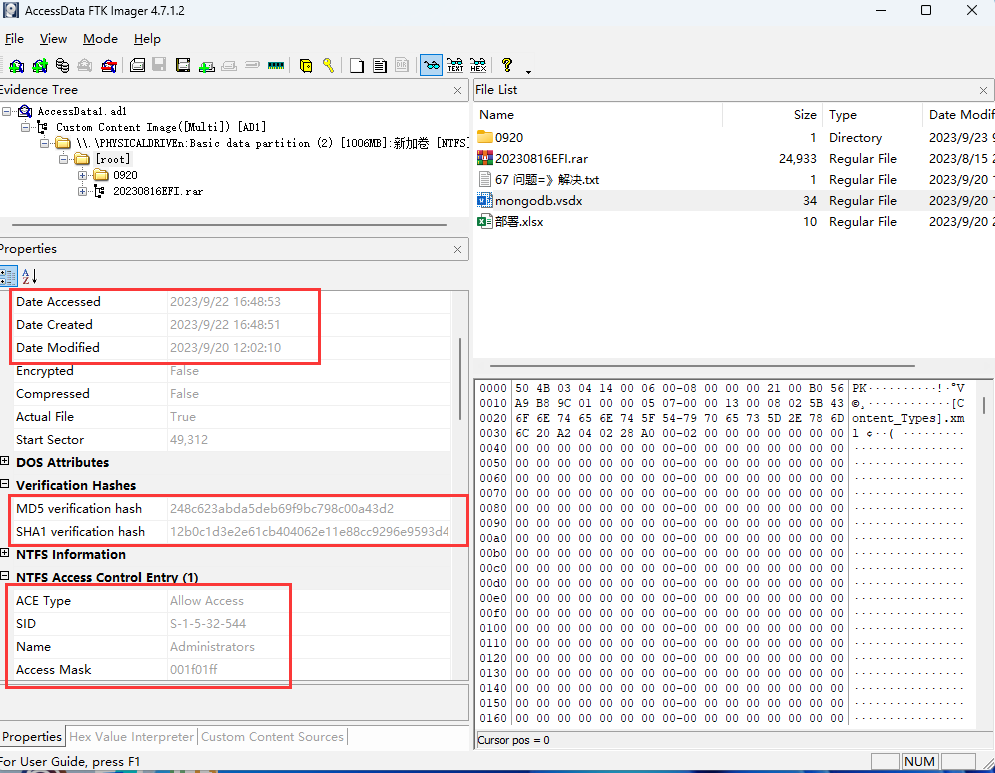

右下角进度条结束后,镜像就创建完了,用大杀器FTK Imager打开看看,每个文件都有哈希值、元数据以及每个文件的权限信息。

但是FTK Imager没办法自动验证哈希值是否正确

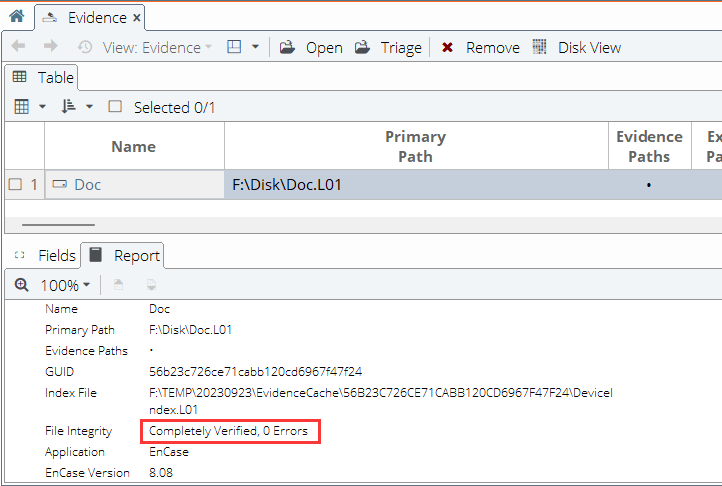

L01的验证还是需要用到EnCase,把L01镜像拖进去验证就自动开始了,看下Report,有验证的结果

后面如果有其他逻辑文件想添加进来,在创建LEF界面按下图勾选即可。

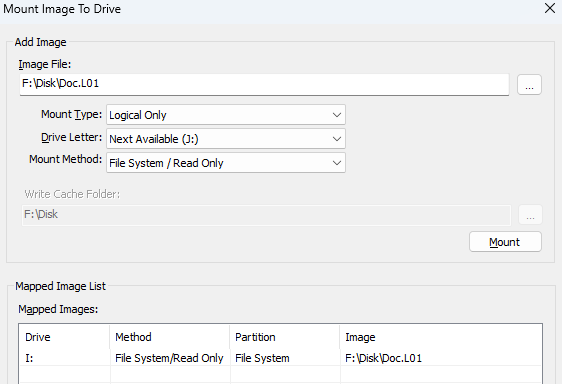

测试下FTK Imager的L01挂载功能,也没有问题,卡一会之后顺利访问。

AD1逻辑证据格式

AD1也是LEF,是创造FTK Imager的AccessData公司发明的,AD1就是Access Data 1的缩写。

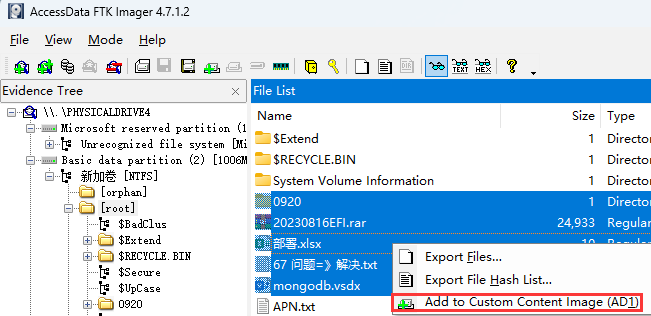

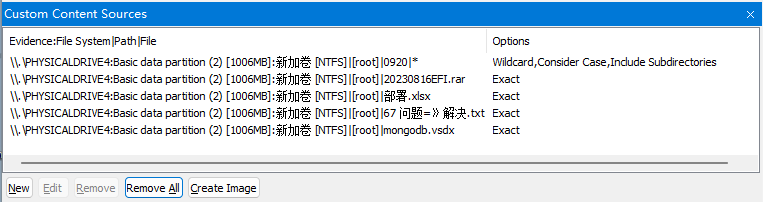

所以用大杀器FTK Imager也能实现L01类似的操作,首先在FTK Imager添加一个PhysicalDrive,然后开始挑选感兴趣的文件和文件夹,右键添加到Custom Content Image里。

这时左下角就把你刚添加文件和文件夹列出来了,点击Create Image,剩下的步骤和E01创建操作一样,填写案件信息。

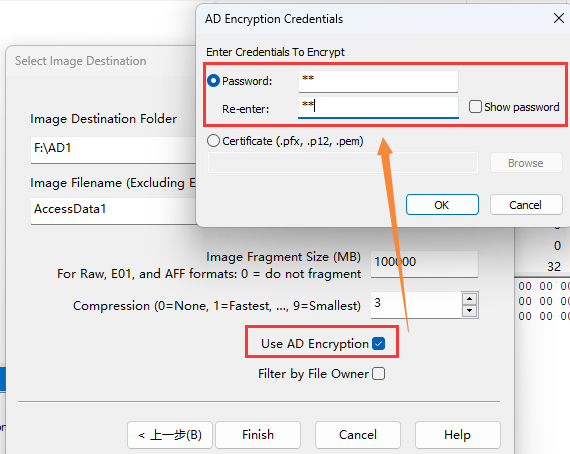

最后可以选则使用AD加密,可以用密码加密或者证书。

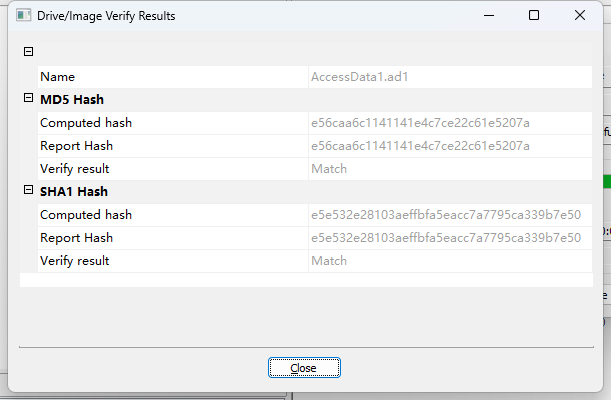

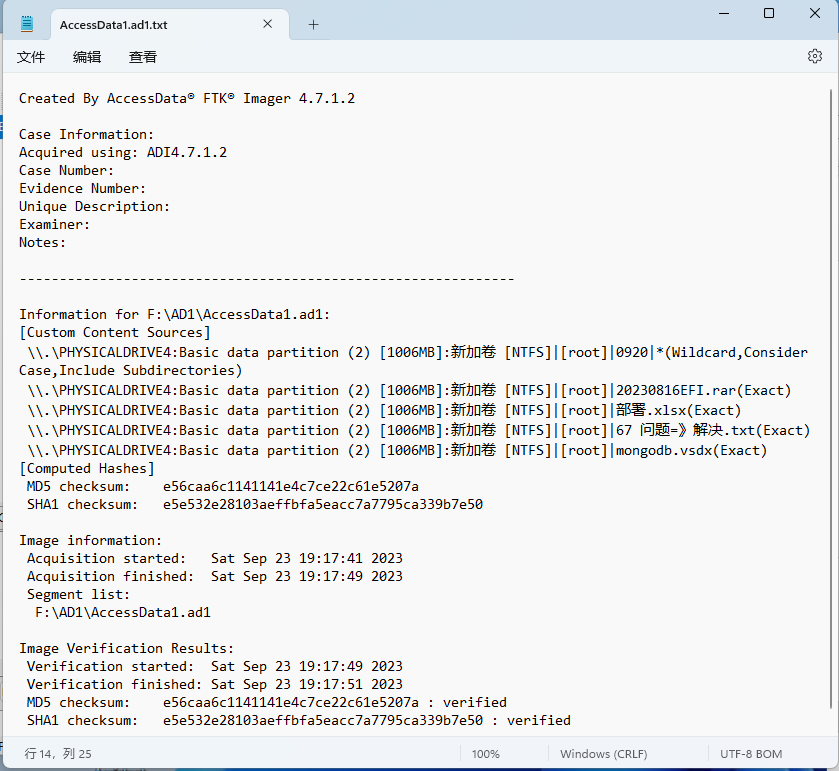

镜像创建完成会给一个镜像的MD5和SHA1

自动生成的镜像日志中包含逻辑文件名

在FTK Imager打开刚创建的镜像,输入刚刚创建的密码,查看内容,发现元数据哈希权限都有,镜像挂载也没问题。

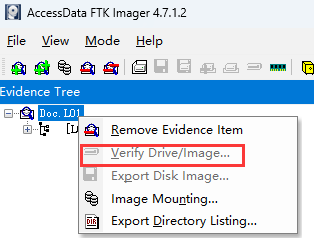

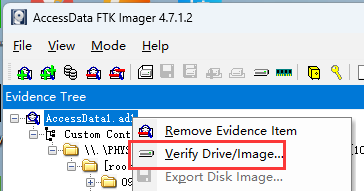

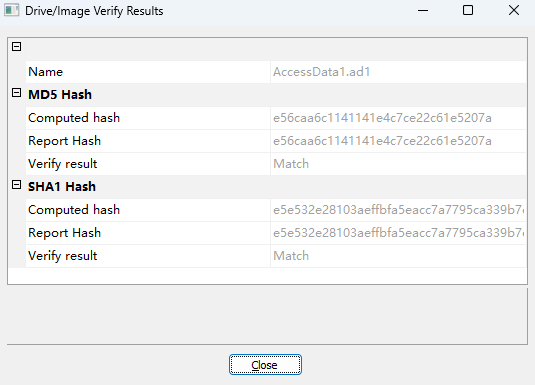

可以进行验证文件哈希,验证的是创建时给的整个的哈希

L01和AD1简单比较

L01更加适合在有EnCase授权时使用,因为用EnCase筛选文件更加直观方便。

AD1不用花钱就能用免费的FTK Imager创建,很轻量方便。

L01可以继续添加逻辑文件,FTK Imager创建AD1后就没法继续添加了。

小故事和感悟

逻辑镜像的学习源于我和一位老师的聊天,他说他们会从原始硬盘导出证据到L01然后在进行其他操作。我就疑惑了,直接导出到本地操作不行吗?以前做鉴定现场勘验,从嫌疑人电脑直接复制程序到取证硬盘,算一下SHA256,就结束了,整个过程是录屏的,SHA256在录屏里,感觉很无懈可击啊,而且整个过程是可以复现的。

然后突然想起来,虽然复制下来的文件内容一样,哈希一样,但是像最后访问时间、创建修改日期等元数据可能就永远的没了。尤其是在企业内部调查中,这些元数据可能反映了文档最后什么时间被访问了被复制偷走了。所以我觉得国内的司法鉴定和取证更加关心文件内容获取之后的分析结果,而企业调查更加注意一些最原始的电子取证手法,更加用得到刚入门时学到的东西。